News

ATHENE researchers have uncovered serious security vulnerabilities in children's smartwatches.

Smartwatches enable children to make calls and send text messages to their parents. Parents can also use the device to track their child's location. Designed for children aged 4–10, these smartwatches serve as an introduction to smartphones. ATHENE researchers from the Secure Mobile Networks (SEEMOO) department at TU Darmstadt, headed by Prof. Dr.-Ing. Matthias Hollick, have examined a children's smartwatch and found that even basic IT security mechanisms were not observed. Doctoral student Nils Rollshausen explains the details of the analysis in an interview.

The interview was conducted in German.

Welches Smartwatch-Modell habt ihr untersucht?

Nils Rollshausen: Es handelt sich um die X6 Play des norwegischen Herstellers Xplora. Das ist einer der führenden Hersteller in Europa, ungefähr 1,5 Millionen Kinder tragen Xplora Smartwatches. Interessanterweise sind wir erst über eine Werbung auf dieses Modell aufmerksam geworden, in der gezeigt wurde, wie viele sensible Daten mit der Smartwatch verarbeitet werden. Da dachten wir, das schauen wir uns mal an.

Wie seid ihr vorgegangen?

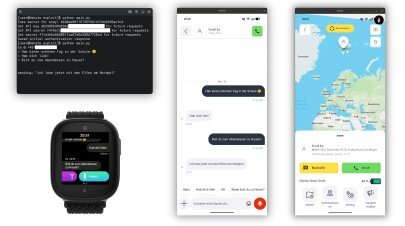

Nils Rollshausen: Zunächst einmal war es schwierig, überhaupt einen physischen Zugang in das Gerät zu bekommen. Wir haben dann einen Ladegerät-Stecker u.a. mit Wäscheklammern nachgebaut, der zwei Ladepins mehr hatte als der handelsübliche Stecker zur Uhr. Damit ist es uns gelungen, einen Zugang auf die Firmware und die Apps in der Smartwatch zu bekommen. Der Entwicklermodus war lediglich durch eine vierstellige PIN gesichert.

Was habt ihr nach dem Zugriff alles gefunden?

Nils Rollshausen: Wir haben sehr viele kleinere Fehler und Schwachstellen aller Art gefunden. Aber am schwerwiegendsten war, dass kein richtiges Pairing zwischen der Kinder-Smartwatch und dem Smartphone (oder einem anderen device) der Eltern stattfindet. Die kryptografischen Schlüssel in der Smartwatch sind immer gleich -- für alle verkauften Geräte. Damit war es uns möglich, auf einen Schlag Zugriff auf sämtliche Uhren des gleichen Typs zu bekommen.

Was ist mit diesem Zugriff alles möglich?

Nils Rollshausen: Nachrichten lesen und manipulieren, falsche Nachrichten verschicken, Anrufe tätigen, den Standort manipulieren, aber auch: Auf Werkseinstellungen zurücksetzen.

Habt ihr den Hersteller im Rahmen eines Responsible-Disclosure-Prozesses auf die eklatanten Mängel aufmerksam gemacht?

Nils Rollshausen: Ja, aber es gab dabei einige Hürden zu überwinden. Xplora hatte keine spezielle Anlaufstelle für Security-Forschende. Wir sind über einige Umwege schließlich beim Customer Support gelandet und haben über diesen die Schwachstellen gemeldet, das war im Mai 2025. Es kam dann ein Update für die Smartwatch - allerdings wurde damit nicht das eigentliche Problem behoben, also die falsch implementierte Kryptografie, sondern es wurde lediglich der Zugang zum Entwicklermodus etwas besser abgesichert: Mit einer 6-stelligen PIN und einer Verzögerung, wenn man die PIN 3x falsch eingegeben hat.

Wie habt ihr darauf reagiert?

Nils Rollshausen: Wir haben uns an das BSI (Bundesamt für Sicherheit in der Informationstechnik) gewandt und um Unterstützung gebeten. Das BSI hat Kontakt zu Xplora aufgenommen und dem Ganzen damit mehr Gewicht verliehen. Im August 2025 kam ein zweites Update, mit dem allerdings auch nicht das Hauptproblem behoben wurde. Daraufhin haben wir uns entschlossen, über den Weg in die Öffentlichkeit den Hersteller dazu zu bewegen, die Smartwatch endlich sicherer zu machen. Ende Dezember 2025 habe ich die Schwachstelle auf dem 39. Chaos Communication Congress des Chaos Computer Clubs in Hamburg in einem Vortrag vorgestellt.

Mittlerweile hat Xplora auch reagiert und ein Vulnerability Disclosure Program auf ihrer Webseite verlinkt, auf dem Sicherheitsforschende Probleme melden können. Eine umfassende Sicherheitsaktualisierung ist für Januar 2026 angekündigt. Das Update sollte dann zeitnah installiert werden.

Die Forschungsarbeiten wurden im Rahmen des ATHENE-Projekts Security and Privacy of Location Systems in Urban Environments (SPLocS) im ATHENE Forschungsbereich Secure Urban Infrstructures durchgeführt.

Aufzeichnung des Vortrags auf dem 39. CCC

Zur Pressemeldung der TU Darmstadt

show all news