News

ATHENE scientists find security vulnerabilities in Tapplock Bluetooth locks

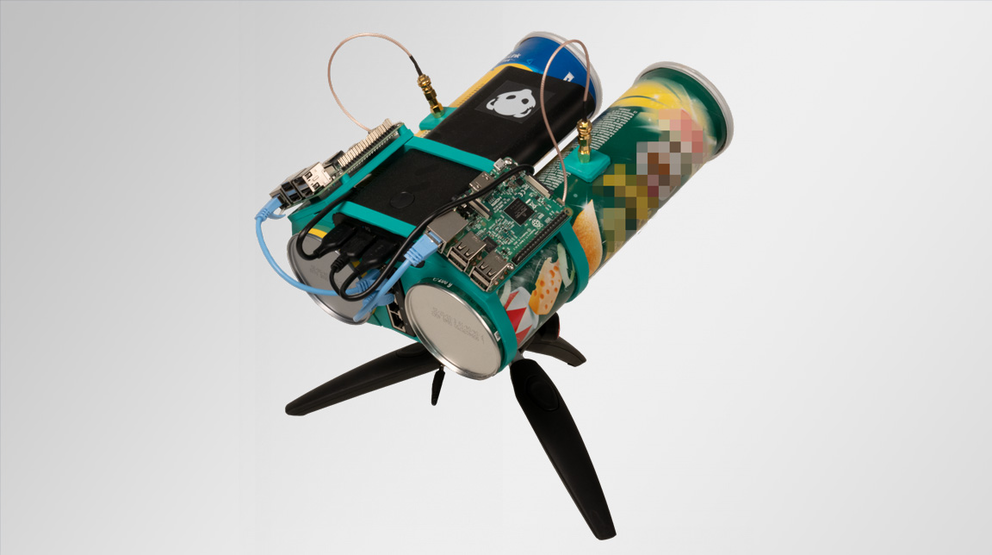

Researchers at Fraunhofer SIT were able to pick Bluetooth locks from the US manufacturer Tapplock in seconds using simple means. All they needed was a homemade directional radio antenna made from crisp cans and two commercially available mini-computers. The manufacturer was informed about the vulnerabilities and has since fixed them in one of its models.

more information in German:

Umständliches Kramen nach dem Fahrradschloss- oder Spind-Schlüssel ist mit einem modernen Bluetooth-Schloss nicht mehr nötig: Man verschließt das Schloss einfach per Fingerabdruck oder über eine App auf dem Smartphone, das über Bluetooth Low Energy (BLE) mit dem Schloss verbunden ist. Doch auch diese Schlösser können geknackt werden, wie eine Gruppe von Wissenschaftler*innen des Fraunhofer SIT jetzt herausgefunden hat. Sie haben zwei Bluetooth-Schlösser des Herstellers Tapplock untersucht, nämlich Tapplock ONE sowie Tapplock ONE+, und bei beiden Modellen zwei gravierende Sicherheitslücken gefunden. Diese ermöglichen Angriffe, mit denen sich die Sicherheitsmechanismen der Schlösser komplett aushebeln lassen, ohne dass Einbruchsspuren hinterlassen werden. Beide Angriffe lassen sich mit geringen technischen und finanziellen Mitteln umsetzen. Genutzt wurde hierfür ein Angriffswerkzeug, welches die Gruppe unter anderem aus Kartoffelchipsdosen und handelsüblichen Mini-Computern (Raspberry Pi) selbst gebaut hatte.

Angriff mit Richtfunkantenne aus Chipsdosen

Das erste Angriffsszenario nutzt eine Man-in-the-Middle-Attacke: Hier schaltet sich der Angreifer in die Bluetooth-Verbindung, die zwischen Schloss und Smartphone des Angriffsopfers aufgebaut wird, während er sein Schloss abschließt. Somit laufen auch die Daten, die normalerweise direkt zwischen Schloss und Smartphone ausgetauscht werden, über den Angreifer. Hat sich der Besitzer entfernt, erhält der Angreifer die Verbindung zum Schloss aufrecht und sendet einfach die gerade gesendeten Kommunikationsdaten, die zum Öffnen und Schließen des Schlosses notwendig sind, nochmal zum Schloss. Dieses öffnet sich, und der Angreifer hat sein Ziel erreicht.

Replay-Angriff knackt das Schloss in unter einer Minute

Die zweite gefundene Schwachstelle lässt sich über einen sogenannten Replay-Angriff ausnutzen. Dazu muss lediglich der Schließvorgang, bei dem ein Challenge-Response-Verfahren eingesetzt wird, einmal mitgeschnitten werden, beispielsweise mit dem selbstgebastelten Angriffswerkzeug. Diesmal braucht der Angreifer keine ständige Verbindung mehr zum Schloss, sondern er wartet lediglich, bis er freien Zugang zum Schloss hat, und startet beliebig viele Abfragen auf das Schloss. Dies ist möglich, weil das Schloss keine Blockade oder Verzögerung auch bei vielen Abfragen eingebaut hatte. Es dauert ungefähr 30 bis 60 Sekunden, bis sich die zuvor aufgezeichnete Challenge wiederholt. Mit der aufgezeichneten Response ist es nun möglich, das Schloss beliebig oft zu öffnen, ohne dass der rechtmäßige Besitzer dies merkt.

Die Wissenschaftler*innen des Fraunhofer SIT haben diese Schwachstellen im Rahmen des Responsible-Disclosure-Prozesses dem Hersteller Tapplock gemeldet. Dieser hat die Sicherheitslücken beim Modell Tapplock One+ geschlossen, das Modell Tapplock One hingegen hat kein Update erhalten.

Pressemeldung des Fraunhofer SIT

show all news