Unterwegs mit der MS Wissenschaft

Unter dem Motto "Freiheit" ist das Schiff "MS Wissenschaft" 2024 quer durch Deutschland unterwegs, und ATHENE ist mit an Bord: Unser Exponat "Komm, wir bringen Licht ins Darknet" stellt einen Teil der Ergebnisse unserer Forschung im Darknet vor. Die MS Wissenschaft startet in Berlin und läuft mehr als 30 Häfen an. An Bord kommen hauptsächlich Schülerinnen und Schüler ab 12 Jahren, die sich mit den unterschiedlichsten wissenschaftlichen Themen auf dem Schiff beschäftigen. Auf dieser Seite finden alle Interessierten weiterführende Infos und mehr Material zu unserem Thema.

--

In den Medien wird häufig ein Bild des Darknets als Schmuddelecke des Internets gezeichnet, einem digitalen Schauplatz krimineller Aktivitäten. Doch stimmt das auch? Was passiert eigentlich genau im Darknet? Dies ist in vielen Bereichen noch unklar, weil es dazu wenig reflektierte Forschung gibt. So gehen beim Thema Darknet die Meinungen auseinander: Der Freiheit, anonym zu kommunizieren, stehen Sicherheit und Kriminalitätsbekämpfung gegenüber. In diesem Spannungsfeld von Freiheit und Sicherheit bewegt sich unsere Forschung.

Was erforschen wir im Darknet?

Im Einzelnen forschen wir zu folgenden Fragen:

- Was ist eigentlich Anonymität und welche Möglichkeiten der technischen Umsetzung gibt es?

- Wie ist die gesellschaftliche Wahrnehmung von Darknet-Technologien? Wie verhält sich die Gegenüberstellung von Medienberichten, wissenschaftlichen Arbeiten und tatsächlichen Inhalten im Darknet?

- Welche Privatheitskompetenz und welche Motivation besteht bei Personen, die das Darknet nutzen?

- Wie lassen sich Inhalte im Darknet klassifizieren? Wie können Fake-Angebote von vertrauenswürdigen unterschieden werden?

- Wie verhalten sich Personen, wenn sie anonym im Darknet kommunizieren? Welche Kommunikationsinhalte können wir beobachten?

Einige Ergebnisse aus unserer Forschung

Das Darknet aus juristischer Perspektive: Das Darknet ist kein rechtsfreier Raum, auch hier gelten die Gesetze, die überall sonst auch gelten. Ein extra „Strafrecht fürs Darknet“ braucht es deshalb nicht. Wie arbeiten Ermittlungsbehörden in der Anonymität des Darknets? Und welche hellen Seiten im Darknet gibt es aus rechtlicher Sicht? Wie schützt die Anonymität des Darknets Persönlichkeitsrechte, Whistleblowing-Fälle und Menschenrechtsaktivistinnen? Die Juristin Sandra Wittmer spricht über ihre Forschung zum Darknet im Podcast „House of Nerds“ https://house-of-nerds.podigee.io/4-new-episode

Das Darknet aus psychologischer Perspektive: Wie verhalten sich Menschen in völliger Anonymität? Auch im Darknet gibt es soziale Netzwerke – doch anders als Instagram, YouTube und Co. sind die sozialen Medien im Darknet keine Selbstdarstellungswiesen, im Gegenteil – Nutzerinnen und Nutzer legen hier viel Wert auf Anonymität. Dementsprechend andere Themen werden hier besprochen: Gefühle, Ängste, (psychische) Krankheiten. Die Medienpsychologin Alexandra Lux bespricht im Podcast House of Nerds viele Details ihrer Forschungsergebnisse, eins davon: Das Darknet ist viel heller und freundlicher als sein Ruf. https://house-of-nerds.podigee.io/8-new-episode

Was gibt es eigentlich im Darknet?

Unsere Forschenden haben sich Marktplätze, also Online-Shops, und ihre Angebote im Darknet angeschaut. Ein Ergebnis: Die Online-Shops funktionieren ähnlich wie im Surface Web, es gibt unterschiedliche Plattformen, auf denen viele Händler ihre Angebote einstellen. Diese werden von Kundinnen und Kunden bewertet und rezensiert. In den allermeisten Fällen werden Drogen und rezeptpflichtige Medikamente angeboten. Auch gestohlene oder gehackte Bank-, oder andere private Daten werden zum Verkauf angeboten. Waffen sind nur sehr schwer zu bekommen, meist sind das betrügerische Scam-Angebote. Auch der sprichwörtliche „Auftragskiller aus dem Darknet“ ist eine Betrugsmasche.

Weiterhin existieren auch viele Seiten, die man aus dem „normalen“ Surface Web kennt. Man findet u.a. Wiki-Seiten, Foren zu verschiedenen Themengebieten, soziale Netzwerke, Blogs oder Radio-Streaming-Plattformen. Viele Tageszeitschriften bieten für Wistleblower einen sogenannten „Anonymen Briefkasten“ an, worüber geheime Informationen sicher und anonym übermittelt werden können.

Definition: Was ist das Darknet?

Der Begriff Internet versammelt alle folgenden Begriffe unter sich. Das Internet ist ein Netzwerk bestehend aus vielen kleineren und größeren Computernetzwerken. Es bietet eine weltweite Infrastruktur, um u.a. Webinhalte, E-Mail-Dienste, Dateiübertragungen und Chatnachrichten zur Verfügung stellen zu können.

Das World Wide Web (www) oder auch einfach nur Web genannt, ist ein Teil des Internets. Es beinhaltet Hypertext-Dokumente und andere Web-Ressourcen, auf die man über einen Internetbrowser, wie zum Beispiel Firefox, Internet Explorer oder Chrome, zugreifen kann. Die im World Wide Web benutzten Protokolle sind HTTP und HTTPS. Andere Teile des Internets, die nicht zum World Wide Web gehören, sind Dienste, die zum Beispiel Dateien übertragen (FTP), E-Mails verschicken und empfangen (SMTP/IMAP/POP3), für die Namensauflösung (DNS) verwendet werden oder um Netzwerkverbindungen mit entfernten Internetgeräten (SSH) herstellen zu können.

Das Surface Web ist eine Teilmenge des World Wide Webs und beinhaltet alle Webinhalte des WWW, die von Web-Suchmaschinen wie z.B. Google, Bing oder Yahoo gefunden und indexiert werden können. Dies ist nur ein prozentual kleiner Teil der Inhalte, die im gesamten World Wide Web vorhanden sind.

Das Deep Web, auch bekannt als das Invisible Web oder Hidden Web, ist ein großer Teil des World Wide Webs. Sein Inhalt ist der Teil des WWW, der nicht von Web-Suchmaschinen aus unterschiedlichen technischen Gründen indexiert wird. Dazu gehören beispielsweise Datenbanken, private (Firmen-)Netzwerke oder Plattformen mit einer Login-Seite, wie es bei sozialen Medien oft der Fall ist. Dabei existiert keine harte Grenze zwischen Surface Web und Deep Web, und sogar einzelne Websites können in Anteilen dem Deep und Surface Web zugerechnet werden. Beispielsweise werden die Inhalte eines Onlineshops erst nach Nutzereingabe gewisser Such- oder Filterkriterien zur Verfügung gestellt und würden so von gewöhnlichen Websuchmaschinen nicht gefunden und indexiert werden.

Auch das Darknet ist ein Teil des Internets und besteht ebenfalls aus mehreren voneinander getrennten Netzwerken. Diese Netzwerke können nur durch zusätzliche Software erreicht werden, benutzen aber jeweils die Infrastruktur des Internets. Das Darknet beinhaltet dabei Teile des Deep Webs, kann Teile des World Wide Webs oder auch Inhalte außerhalb des World Wide Webs beinhalten. Diese Inhalte wären dann beispielsweise E-Mail-Dienste, die nur durch die zusätzliche Software genutzt werden können. Als Dark Web werden Webseiten bezeichnet, die nur im Darknet erreichbar sind. Das Gegenteil des Darknets ist das Clearnet.

Es gibt übrigens nicht nur ein Darknet, sondern mehrere Darknets. Wir verstehen Darknets als Netzwerke, die als dezentral betriebene Infrastrukturen technisch anonymisierte Kommunikation und das anonyme Anbieten von Diensten ermöglichen. Das bekannteste Beispiel ist Tor, es gibt aber auch noch weitere wie I2P oder Freenet.

Wie funktioniert technische Anonymität?

Bei „regulärer“ Internetkommunikation werden die IP-Adressen von Sender und Empfänger im Klartext mit verschickt. Über die IP-Adresse können Internetanschlüsse identifiziert und überwacht werden, oder es kann versucht werden, Dienstleister am Bereitstellen von Diensten zu hindern (beispielsweise können so Nachrichtenseiten in einzelnen Ländern gesperrt werden). Darknet-Technologien versuchen, durch Anonymität solche Probleme zu beheben. Sie verschleiern beispielsweise IP-Adressen (Tor), legen Daten in einer Weise ab, dass kein klarer Besitzer hierfür ermittelt werden kann (Freenet) und verhindern, dass Verbindungen abgehört, manipuliert oder blockiert werden können.

Darknet-Technologien können somit verschiedene Aufgaben erfüllen. Sie werden von unterschiedlichen Teilnehmenden mit unterschiedlichen Motivationen und Interessen genutzt. Und als Technologien haben sie auch nur so lange Popularität, Sichtbarkeit und Effekte, wie sie benutzt werden. Folglich können sich einzelne Darknets auch komplett auflösen, sofern nicht mehr genügend Teilnehmende für das jeweilige Netzwerk existieren.

Wer es noch genauer wissen möchte, kann sich unser Whitepaper mit allen Begriffsdifferenzierungen anschauen: https://panda-projekt.de/wp-content/uploads/2020/02/Whitepaper_-_Was_ist_das_Darknet.pdf

Wie funktioniert das Tor-Netzwerk?

Die bekannteste Technologie für ein Darknet ist zurzeit Tor. Das Tor-Netzwerk basiert auf mehreren tausenden Tor-Knoten, die weltweit von Freiwilligen betrieben werden. Diese Tor-Knoten sind öffentlich bekannt und daher nicht anonym. Durch diese kann aber eine anonyme Verbindung aufgebaut werden.

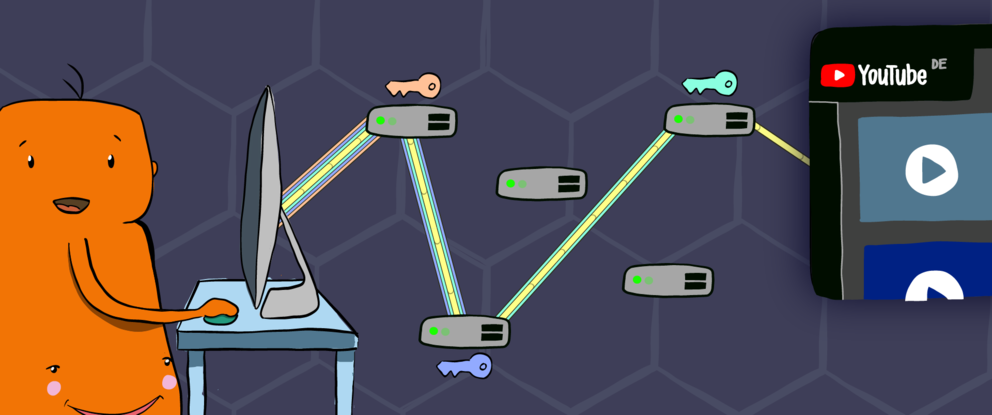

Tor unterscheidet zwischen zwei Anwendungsbereichen. Der erste und am häufigsten verwendete Anwendungsbereich ist das Aufrufen von Clearnet-Diensten über das Tor-Netzwerk. Dabei werden alle Internetpakete auf ihrem Weg zum Zielserver über einen Pfad geleitet, der aus mindestens drei Tor-Knoten besteht. Diese Pakete werden mehrfach so verschlüsselt, dass jeder Tor-Knoten nur die Information erhält, an wen das Paket als nächstes weitergeleitet werden soll. Jeder Tor-Knoten in diesem Pfad kennt also nur seinen unmittelbaren Vorgänger und seinen unmittelbaren Nachfolger. Keiner dieser Knoten kennt den gesamten Pfad. Der Zielserver erhält nur die IP-Adresse des letzten Knotens, des sogenannten Exit-Knotens, und nicht mehr die IP-Adresse des Internetnutzenden. Die Nutzenden sind vor dem Server demnach anonym, da die eigene IP-Adresse durch den aufgebauten Pfad verschleiert worden ist.

Der zweite Anwendungsbereich von Tor ist das anonyme Bereitstellen von Internetdiensten. Da Tor-Nutzende in diesem Anwendungsbereich den Server nicht kennen, wird über die Tor-Software ein sogenannten Rendezvous-Punkt im Tor-Netzwerk vereinbart. Über diesen Rendezvous-Punkt, der ein beliebiger Tor-Knoten sein kann, läuft die gesamte Kommunikation des Tor-Nutzenden mit dem Server. Beide Parteien, also sowohl Tor-Nutzende als auch Server, verbinden sich über einen Tor-Pfad, der auch hier jeweils aus mindestens drei Tor-Knoten besteht, zu dem Rendezvous-Punkt. Dadurch können beide Parteien anonym miteinander kommunizieren. Da die Dienste der Server nicht im Surface oder Deep Web erreichbar sind, werden diese Dienste als „Onion Services“ bezeichnet. Das Angebot der Onion Services wird umgangssprachlich oft als Darknet bezeichnet.

Mehr zu lesen

Über ATHENE

ATHENE ist das größte Forschungszentrum für Cybersicherheit und Privatsphärenschutz in Europa. ATHENE begleitet und unterstützt die digitale Transformation von Gesellschaft, Wirtschaft und öffentlicher Hand zur Verbesserung der Cybersicherheit und des Datenschutzes. Mit seiner außeruniversitären und universitären Forschung bündelt ATHENE die Stärken der beiden Säulen im deutschen Wissenschaftssystem in einem einzigartigen und innovativen Kooperationsmodell. ATHENE deckt alle relevanten Aspekte der Cybersicherheit ab und trägt durch Forschung und Weiterentwicklung zu neuen Methoden, Werkzeugen und Lösungen bei. Mit umfangreichem Fachwissen in vielen Bereichen der Cybersicherheit kann ATHENE Regierungs- und Industrieorganisationen dabei unterstützen, auf Bedrohungen der Cybersicherheit vorbereitet zu sein.

ATHENE ist eine Forschungseinrichtung der Fraunhofer-Gesellschaft mit ihren beiden Fraunhofer-Instituten SIT und IGD und unter Beteiligung der Universitäten TU Darmstadt, Goethe-Universität Frankfurt und Hochschule Darmstadt. Das Zentrum wird gefördert vom Bundesministerium für Bildung und Forschung (BMBF) und vom Hessischen Ministerium für Wissenschaft und Kunst (HMWK) und hat seinen Sitz in der Wissenschaftsstadt Darmstadt.

Mehr Infos: https://www.athene-center.de/ueber-athene